Jailbreak-Sicherheitslücke torpediert iOS-Geräte

Alexander Trust, den 2. August 2010

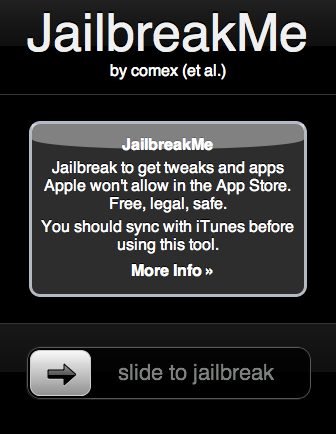

Jailbreakme von Comex nutzt bekanntlich eine Sicherheitslücke in iOS, die den Jailbreak via Mobile Safari erlaubt. Diverse Hacker nutzen jetzt ebenfalls diese Sicherheitslücke, um schädliche Software auf dem iPhone, iPad oder iPod touch aufzuspielen. Deswegen ist Vorsicht geboten.

Der Ratschlag in diesem Fall lautet: Vorläufig sollte man nur Seiten besuchen, denen man vertraut.

Ben Miller hat mittlerweile ein Programm entwickelt, das den Nutzer informiert, wenn eine PDF-Datei geöffnet wird. Wenn ihr eine PDF-Datei in Zukunft öffnet, bekommt ihr einen Warnhinweis. Ihr könnt diesen dann bestätigen oder in anderen Fällen einfach ablehnen.

Wie installiert man das Tool? Ganz einfach über Cydia. Dazu müsst ihr die Quelle bei Cydia hinzufügen über das Repository repo.benm.at. Dann installiert ihr das Paket „PDF Exploit Warner“ und führt danach einen Reboot durch.

Update: Comex soll nun dieses Paket im Jailbreak integriert haben, ein separates Installieren sollte also nicht mehr notwendig sein.