Transmission für Mac mit Ransomware infiziert

Alexander Trust, den 7. März 2016

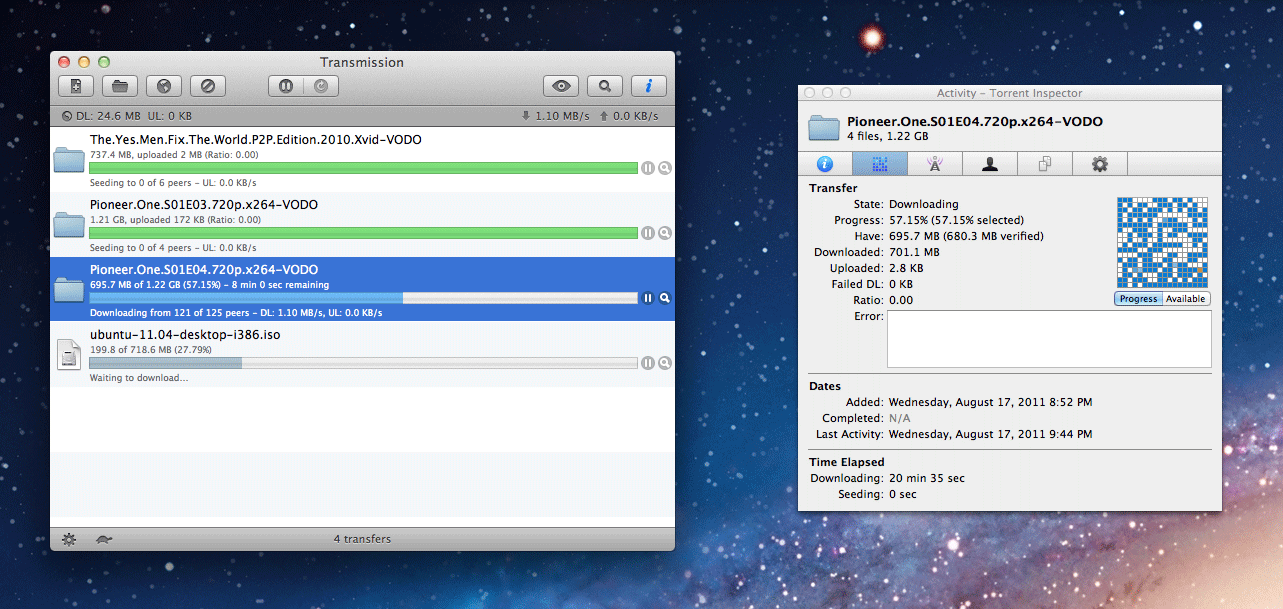

Das Installationsarchiv des BitTorrent-Client Transmission für Mac war in der Version 2.90 mit der Malware KeRanger infiziert. Diese verschlüsselte Dateien auf dem Mac und forderte vom Besitzer Bitcoins als Lösegeld.

Die IT-Sicherheitsdienstleister von Palo Alto Networks haben so genannte Ransomware im Installationsarchiv des BitTorrent-Client Transmission für Mac entdeckt. Offenbar gelang es Hackern, die Archive von Version 2.90 zu infizieren, und zwar am 4. März. Unklar ist, wie dies geschehen konnte. Möglicherweise wurde die Webseite von Transmission gehackt und die Dateien ausgetauscht.

Valides Zertifikat

Die Ransomware KeRanger wurde mit einem validen Zertifikat eines OS-X-Entwicklers signiert. Entsprechend konnte es Apples Gatekeeper-Schutzmechanismus umgehen. Beim Starten des Installationsskripts von Transmission wurde eine integrierte App gestartet, die im Hintergrund lief und dann drei Tage wartete, ehe sie über einen Tor-Netzwerk-Anonymisierer Kontakt zu einem Server aufnimmt.

KeRanger verschlüsselt Dateien, fordert Lösegeld

In der Folge werden bestimmte Dateien auf der Festplatte des Nutzers verschlüsselt. Nachdem dieser Prozess abgeschlossen wird, meldet sich die KeRanger-Ransomware beim Nutzer und fordert ihn auf einen Bitcoin zu bezahlen, um die Dateien wieder freizuschalten. Das sind derzeit rund 375 Euro.

Laut Palo Alto Networks sei KeRanger stetig in der Entwicklung. Es würden immer neue Versionen von der Malware auftauchen. Die aktuelle Variante im Installer von Transmission versuche sogar Time-Machine-Backups zu verschlüsseln, damit Nutzer ihre Dateien nicht auf diesem Wege wiederherstellen können.

Manipulierte Readme-Datei

Hat man Transmission mit dem manipulierten Installer auf dem eigenen Mac installiert, gibt es im App-Archiv eine Datei namens „General.rtf“, die auf den ersten Blick wie eine Readme-Datei wirkt. Es handelt sich aber um eine Datei des Typs Mach-O, die ausführbar ist und ohne grafische Ausgabe beim Start von Transmission kopiert und entpackt wird und mit der Arbeit beginnt, die Dateien zu verschlüsseln.

Es werden offenbar alle Dateien im „/Users“-Ordner und Dateien 300 unterschiedlicher Typen (von Word-Dateien bis hin zu Datenbank- oder Zertifikats-Dateien) im „/Volumes“-Ordner verschlüsselt.

Apple und Entwickler informiert

Palo Alto Networks hat sowohl die Entwickler von Transmission als auch Apple über den Vorfall informiert. Die Transmission-Entwickler haben am 5. März die manipulierten Installer von der Homepage entfernt und ein Update des BitTorrent-Clients herausgebracht.

Apple hat das betroffene Zertifikat mit dem die Malware signiert wurde ungültig gemacht. Somit wird der Gatekeeper in jedem Fall die manipulierten Installer von der Ausführung abhalten.

Schutzmaßnahmen

Palo Alto Networks schlägt Nutzern vor, entweder per Terminal oder Finder nachzusehen, ob sich die Datei „General.rtf“ im Ordner „/Applications/Transmission.app/Contents/Resources/“ oder „/Volumes/Transmission/Transmission.app/Contents/Resources/“ findet. Wenn dem so ist, solle man Transmission löschen und durch die aktuelle Version ersetzen.

Außerdem solle man den „Aktivitätsmonitor“ nutzen, ob ein Prozess namens „kernel_service“ im Hintergrund läuft. Falls ja, solle man den Prozess überprüfen, ob er Im Benutzerordner „/Users/

Zudem solle man überprüfen, ob die Dateien „.kernel_pid“, „.kernel_time“, „.kernel_complete“ oder „kernel_service“ im Ordner „~/Library“ existieren. Falls ja, solle man sie löschen.