Sony Pictures Hacker mit Insider-Kenntnissen, Mitarbeiter bloßgestellt

Alexander Trust, den 5. Dezember 2014

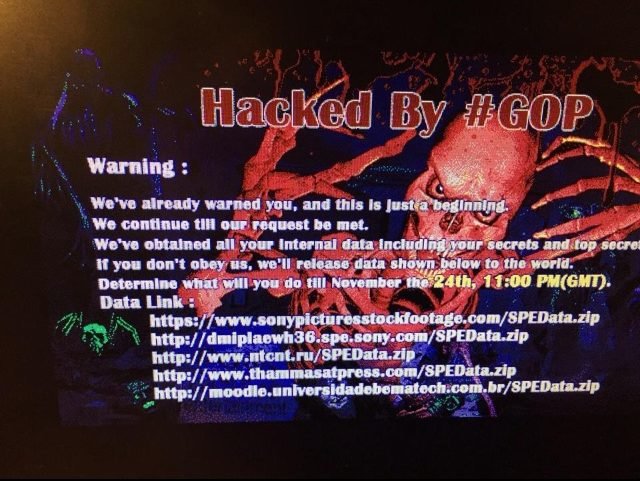

Bislang ist unbekannt, wer die Hacker sind, die einen Angriff auf die Computer von Sony Pictures gefahren haben. Doch IT-Forensiker sind sich sicher, dass die Guardians of Peace Insider-Kenntnisse besessen haben.

Sony Pictures hat noch immer mit den Nachwehen des Hacks auf seine IT-Infrastruktur zu kämpfen. Hacker sollen Malware namens Destover, bzw. WIPALL genutzt haben, um ihre Spuren zu verwischen, gleichzeitig aber viele Daten gelöscht.

Namen und Logins von Sony-Servern bekannt…

IT-Forensiker behaupten, dass die Konfigurationsdateien für die Angreifer-Software viele Daten enthielten, die bereits „vorausgefüllt“ waren. So fand man Namen von Webservern aus Sonys internem Netzwerk und Login-Daten, um auf diese zuzugreifen. Darüber hinaus haben die Hacker nicht nur eine Reihe von Filmen veröffentlicht, sondern außerdem letzte Nacht ein Sammelsurium aus 11.000 Dateien, in denen alle Daten enthalten sind, die zum täglichen Warten der IT von Sony notwendig ist.

Sony-Mitarbeiter werden bloßgestellt

Wie angedroht veröffentlichten die Hacker auf Pastebin Inhalte aus Dateien, die ihnen vorliegen. Sie lassen indes immer noch ihre Muskeln spielen und beschreiben, ihnen würden Terabytes an Daten vorliegen. Zu den Daten, die nun veröffentlicht wurden, zählen Firmeninformationen, wie Lohn- und Gehaltsabrechnungen von Mitarbeitern, der Sozialversicherungsnummern, Bewertungen der Mitarbeiter, deren polizeiliche Führungszeugnisse und weitere Copyright-relevante Materialien wie ein Drehbuch zu einem noch nicht angelaufenen TV-Format, speziell zu einer Pilotserie, für die der Autor von „Breaking Bad“ verantwortlich ist.

Malware überschreibt Master Boot Record

Zudem ist die Malware in der Lage die Systeme zu löschen. Entsprechend veröffentlichte das FBI unter der Woche eine offizielle Warnung, die vor allem über Sony hinaus an andere Systemadministratoren gerichtet war. Darin wurde gewarnt, dass die Malware „has the capability to overwrite a victim host’s master boot record (MBR) and all data files. The overwriting of the data files will make it extremely difficult and costly, if not impossible, to recover the data using standard forensic methods.“

Sonys Aufgabe, seine IT-Infrastruktur wiederherzustellen wird durch die neuen Veröffentlichungen erschwert, weil man nicht nur die Malware außer Gefecht setzen muss und Daten wiederherstellen, sondern Gefahr läuft, erneut gehackt zu werden, sollte man nicht alle Servernamen, Ports, Logins, Passwörter, etc. pp. ändern.

In einem Interview mit The Verge hatte Ende November ein vermeintliches Mitglied der Hackergruppe Guardians of Peace behauptet, dass Sony seine Türen nicht abschließen würde, im Wortsinn. Man habe dann mit Mitarbeitern Sonys zusammengearbeitet, die die eigenen Interessen teilen würden, um Daten zu entwenden, die für den Hack notwendig waren. Um welche Interessen handelt es sich? In dem Interview hieß es außerdem, man wolle „Gleichheit“, Sony wolle sie nicht.

Nordkorea Schuld?

Spekulationen darüber, ob es sich um Hacker aus Nordkorea handeln könnte, gab es bereits. IP-Adressen, an denen Daten von der Malware gesendet wurden, sollen in Richtung, Italien, Singapur, Polen, die USA, Thailand, Bolivien und Zypern weisen. Das liegt wohl daran, dass die Hacker ihre Herkunft verschleiern wollten und sich nicht allzu dumm dabei angestellt haben.

IT-Spezialisten, die einen Blick auf Teile des Codes und der Logfiles werfen durften, wie Jaime Blasco von AlienVault, behaupten, dass die Hacker beim Kompilieren der Malware auf ein System mit koreanischer Sprache zurückgegriffen haben. Laut Blasco ist die Nutzung von Koreanisch im Compiler bislang der einzige „technische“ Hinweis auf Nord-Korea als Aggressor, doch diese Informationen könnten leicht gefälscht werden.

Hingegen behaupten sowohl Kaspersky als auch Symantec, dass die Destover/WIPALL-Malware den gleichen Kontrollserver nutzt, der schon beim Trojaner Volgmer zum Einsatz kam und außerdem Komponenten mit dem Trojaner Jokra teilt. Beide wurden in Cyber-Attacken gegen Südkorea genutzt.